Ah, les mystères de la cybersécurité ! Rien de tel pour pimenter une conversation que d’essayer d’expliquer à un ami ce qu’est un algorithme de hashage. Eh bien, accrochez-vous, car nous allons plonger dans le monde énigmatique des hash !

C’est quoi un hash ?

Alors, qu’est-ce qu’un hash, me demanderez-vous avec des yeux emplis de curiosité (coucou Frank) ? Eh bien, imaginez-le comme une empreinte digitale, mais pour des données numériques. Son rôle principal ? Garantir que votre précieux contenu reste intact, comme une mère poule protégeant ses poussins. Et attention, un hash est aussi unique qu’un flocon de neige ! Un seul petit bit de différence, et hop, voilà un hash tout beau tout neuf.

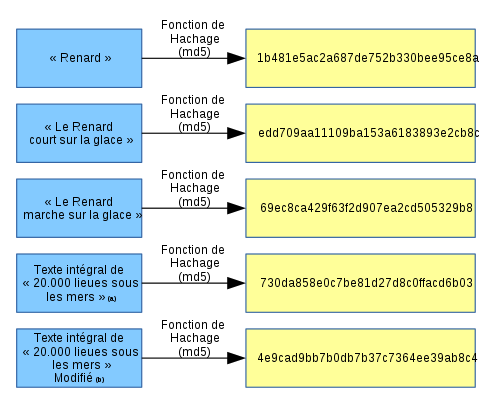

Maintenant, prenons comme exemple de l’artiste de la famille, le fameux MD5. Si les algorithmes de hashage étaient des célébrités, celui-ci serait probablement un vieux rockeur, connu de tous et un peu trop dépassé pour son propre bien. Regardez le schéma ci-dessous et voyez comme chaque chaîne de caractères se transforme en quelque chose de complètement différent après un passage entre les mains de MD5. C’est comme de la magie, mais avec des octets !

Dans quel contexte un hash est utile ?

Mais où diable peut-on utiliser ces tours de passe-passe numériques ? Eh bien, partout où l’intégrité est cruciale, mon cher Watson ! Imaginez stocker des mots de passe dans une base de données sans que personne ne puisse les déchiffrer (sauf si vous avez la clé magique, bien sûr). Ou alors, vérifier si votre dernier téléchargement n’a pas été corrompu en route, comme un message dans une bouteille qui arriverait un peu amoché. Ah, et n’oublions pas les petits malins qui utilisent les hash dans les requêtes réseau pour garantir que personne n’a trafiqué avec leurs données en chemin.

Et devinez quoi ? Vous utilisez déjà ces petits génies du hash tous les jours sans même vous en rendre compte. Alors la prochaine fois que vous vous connectez à votre compte en ligne préféré, rappelez-vous que quelque part dans les profondeurs du cyberespace, un hash veille sur vous tel un gardien numérique.

Alors, qu’avez-vous pensé de cette plongée dans l’univers des hash ? Laissez vos impressions en commentaires, et n’oubliez pas, restez hash-tucieux !

Note pour les curieux : Dans cet article, j’ai effleuré la surface des fonctions de hashage, un sujet vaste et fascinant, avec une simplicité volontaire pour rendre ce concept abordable aux débutants. Toutefois, comme tout bon mystère, il y a plus à découvrir sous la surface. Par exemple, bien que nous ayons présenté les hashes comme des empreintes digitales numériques uniques, il est bon de savoir que, dans de très rares cas, deux données différentes peuvent théoriquement aboutir au même hash, ce que l’on appelle une collision. C’est surtout pertinent pour des fonctions comme MD5, qui, malgré son statut de rock star déchue, nous a bien servi mais est aujourd’hui considéré comme moins sécurisé pour des applications critiques.

De plus, quand il s’agit de stocker des mots de passe de manière sécurisée, les experts ajoutent souvent une pincée de sel (salt) à leurs hashes pour renforcer la sécurité, une pratique que nous n’avons pas détaillée ici pour garder les choses simples.

Notre voyage dans le monde du hash était destiné à éclairer sans aveugler par trop de complexité. Pour ceux d’entre vous qui souhaitent plonger plus profondément, sachez que la cybersécurité est un domaine riche en connaissances et en constante évolution.